“Un matin, l’équipe IT découvre que l’accès aux serveurs est bloqué. Une rançon est exigée. Panique, perte de chiffre d’affaires, données compromises… Cette scène est malheureusement courante. Comment s’en protéger ?”

Imaginez un monde où chaque clic, chaque connexion et chaque transaction en ligne sont sécurisés, où les données sensibles sont protégées, et où les entreprises peuvent prospérer sans craindre les menaces cybernétiques. C’est un monde possible, mais il nécessite une vigilance constante et des mesures proactives pour éviter les erreurs courantes en matière de cybersécurité. En 2025, le coût annuel de la cybercriminalité est estimé à 10,5 trillions de dollars*, soulignant l’importance cruciale de la cybersécurité pour les entreprises. Dans cet article, nous allons explorer quatre solutions concrètes pour renforcer la sécurité de votre entreprise, en nous appuyant sur des recommandations issues de cadres réglementaires reconnus comme l’ISO 27001, DORA, ETSI, ANSI et ANSSI.

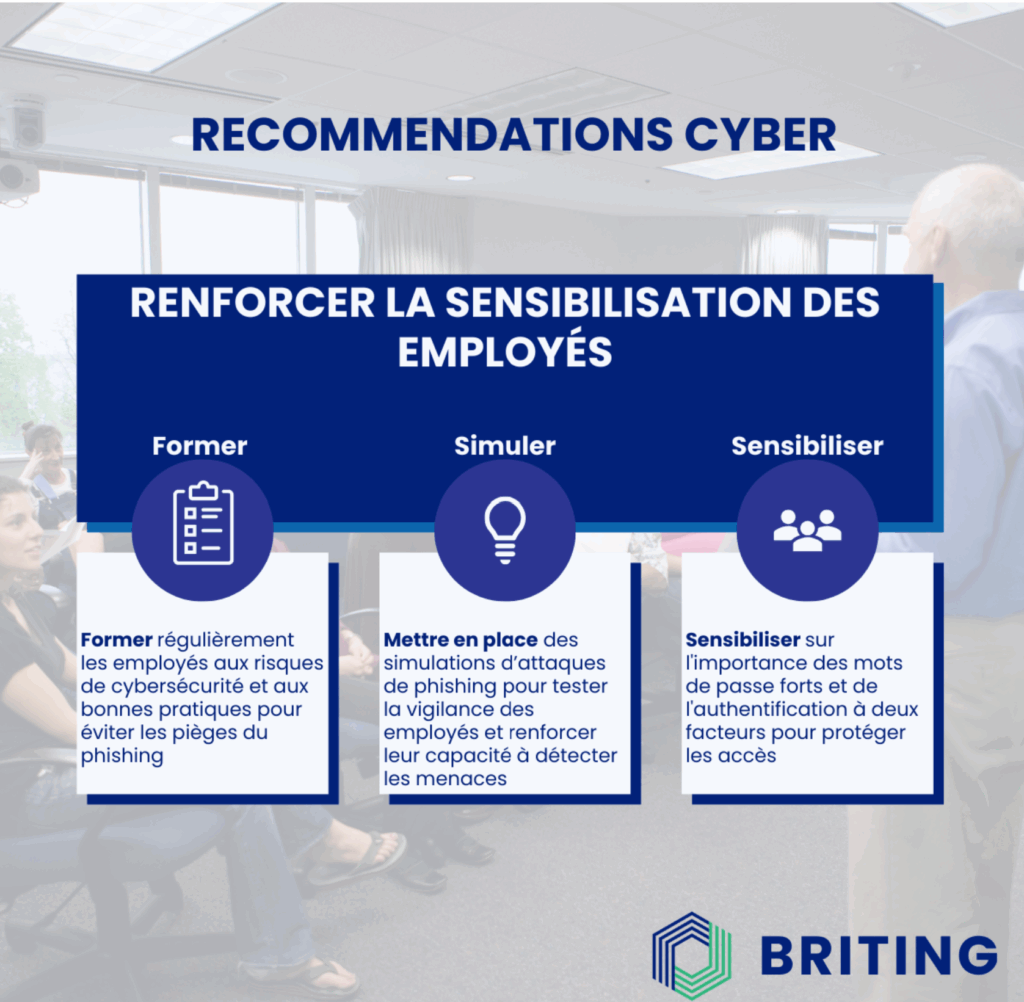

1. Renforcer la Sensibilisation des Employés

Pourquoi c’est un enjeu ?

Les attaques par phishing et autres types de social engineering restent une menace majeure pour les entreprises. 60% des entreprises s’attendent à ce qu’un employé compromette involontairement des données sensibles dans l’année à venir (Egress Insider Data Breach Survey 2019). Voici quelques caractéristiques de ce problème :

- Exploitation de la méconnaissance : Les employés peuvent ne pas être suffisamment informés sur les risques cybernétiques, facilitant l’accès aux hackers.

- Pertes financières et réputationnelles : Les attaques réussies peuvent entraîner des pertes de données ou financières importantes et nuire à la réputation de l’entreprise.

- Interruptions opérationnelles : Les attaques peuvent perturber les opérations quotidiennes, affectant la productivité et la satisfaction client.

Cas Pratique

L’attaque de phishing chez Colonial Pipeline en 2021 a montré l’importance de la sensibilisation des employés. Les hackers ont utilisé un mot de passe compromis pour accéder au réseau via un compte VPN. Cet incident a forcé Colonial Pipeline à fermer temporairement ses opérations, affectant l’approvisionnement en carburant sur la côte est des États-Unis.

Recommandations

- Former régulièrement les employés aux risques de cybersécurité et aux bonnes pratiques pour éviter les pièges du phishing (ISO 27001).

- Mettre en place des simulations d’attaques de phishing pour tester la vigilance des employés et renforcer leur capacité à détecter les menaces (ANSI).

- Sensibiliser sur l’importance des mots de passe forts et de l’authentification à deux facteurs pour protéger les accès (DORA).

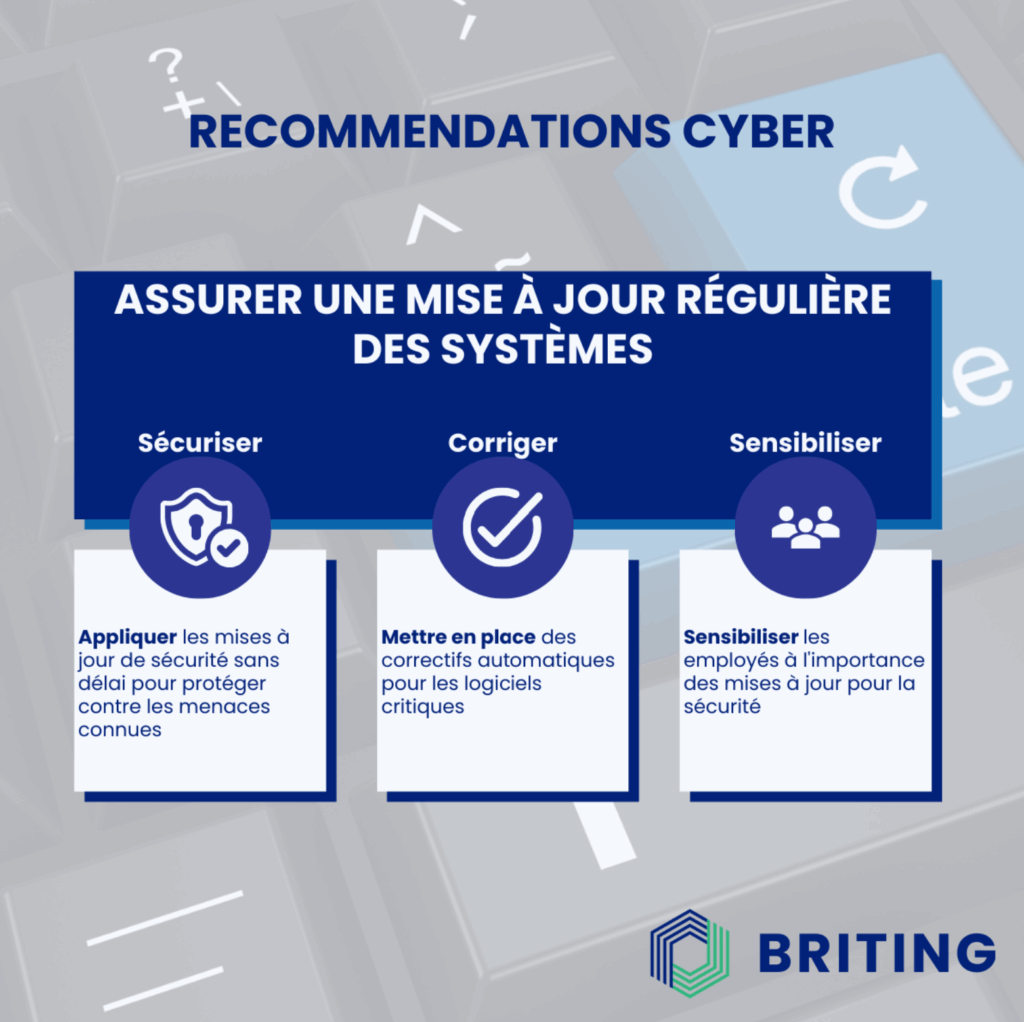

2. Assurer une Mise à Jour Régulière des Systèmes

Pourquoi c’est un enjeu ?

Les vulnérabilités non corrigées dans les systèmes informatiques exposent les entreprises à des risques majeurs. Elles sont caractérisées par :

- Vulnérabilités exploitées : Les hackers peuvent exploiter des failles de sécurité non corrigées pour accéder aux systèmes.

- Impact mondial : Les attaques peuvent avoir un impact mondial, affectant plusieurs pays et entreprises simultanément.

- Pertes financières et opérationnelles : Les attaques peuvent coûter cher en termes de réparation et de perte de productivité.

Cas Pratique

Le ransomware WannaCry a exploité une vulnérabilité non corrigée de Windows, affectant 200 000 systèmes dans 150 pays. L’attaque a eu un impact mondial, perturbant des services essentiels comme les hôpitaux. Les coûts totaux sont estimés à plusieurs milliards de dollars.

Recommandations

- Appliquer les mises à jour de sécurité sans délai pour protéger contre les menaces connues (ISO 27001).

- Mettre en place des correctifs automatiques pour les logiciels critiques (ETSI).

- Sensibiliser les employés à l’importance des mises à jour pour la sécurité (ANSI).

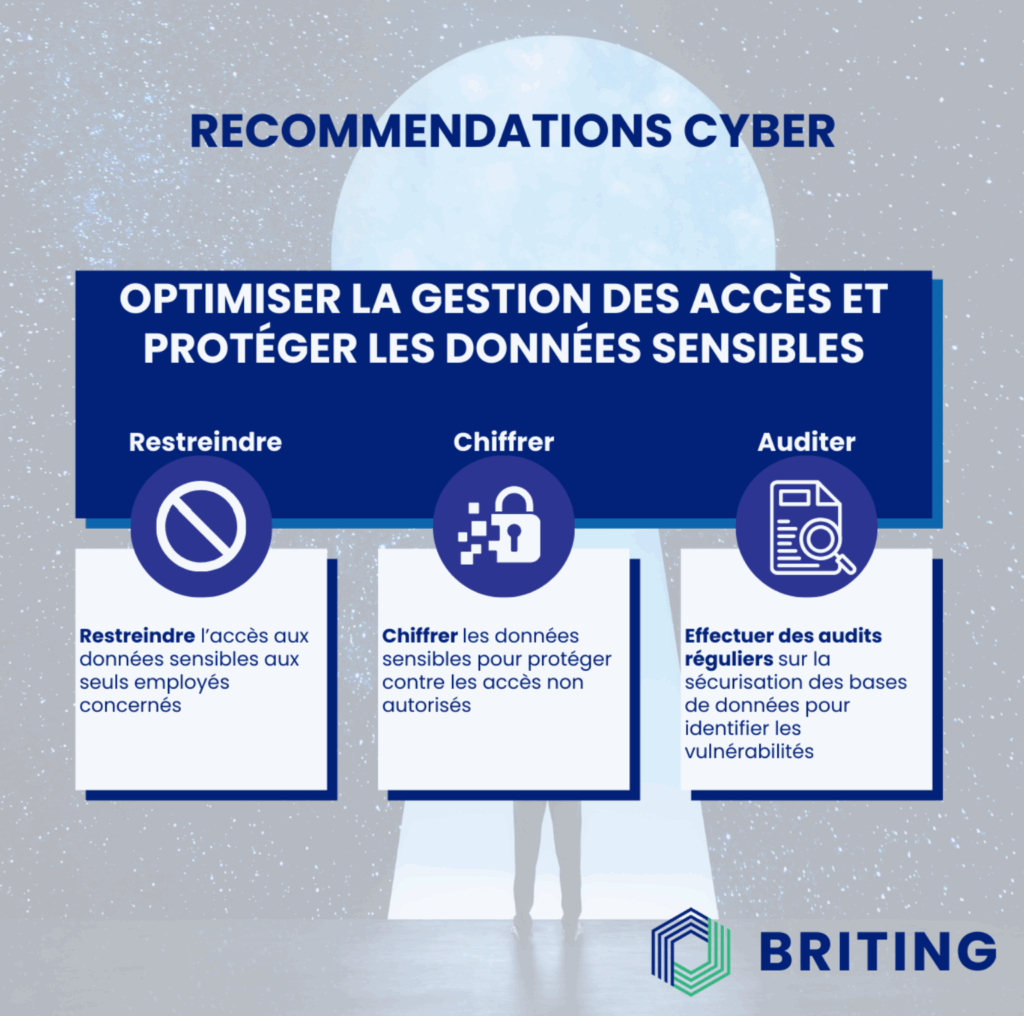

3. Optimiser la Gestion des Accès et Protéger les Données Sensibles

Pourquoi c’est un enjeu ?

Les accès non restreints et la mauvaise protection des données sensibles sont des risques importants pour les entreprises. Voici quelques caractéristiques de ce problème :

- Accès non autorisé : Les données sensibles peuvent être accessibles à des personnes non autorisées, augmentant le risque de fuite.

- Fuites de données : Les fuites de données peuvent entraîner des conséquences légales et réputationnelles graves.

- Perte de confiance : Les clients et partenaires peuvent perdre confiance dans l’entreprise si leurs données ne sont pas sécurisées.

Cas pratique

La violation de données chez Uber en 2022 a été facilitée par un employé utilisant un mot de passe compromis. Cet incident a nui à la réputation d’Uber et a entraîné des coûts significatifs pour résoudre le problème. Uber a dû renforcer la sécurité des accès pour éviter de nouveaux incidents.

Recommandations

- Restreindre l’accès aux données sensibles aux seuls employés concernés (ISO 27001).

- Chiffrer les données sensibles pour protéger contre les accès non autorisés (RGPD).

- Effectuer des audits réguliers sur la sécurisation des bases de données pour identifier les vulnérabilités (ANSSI).

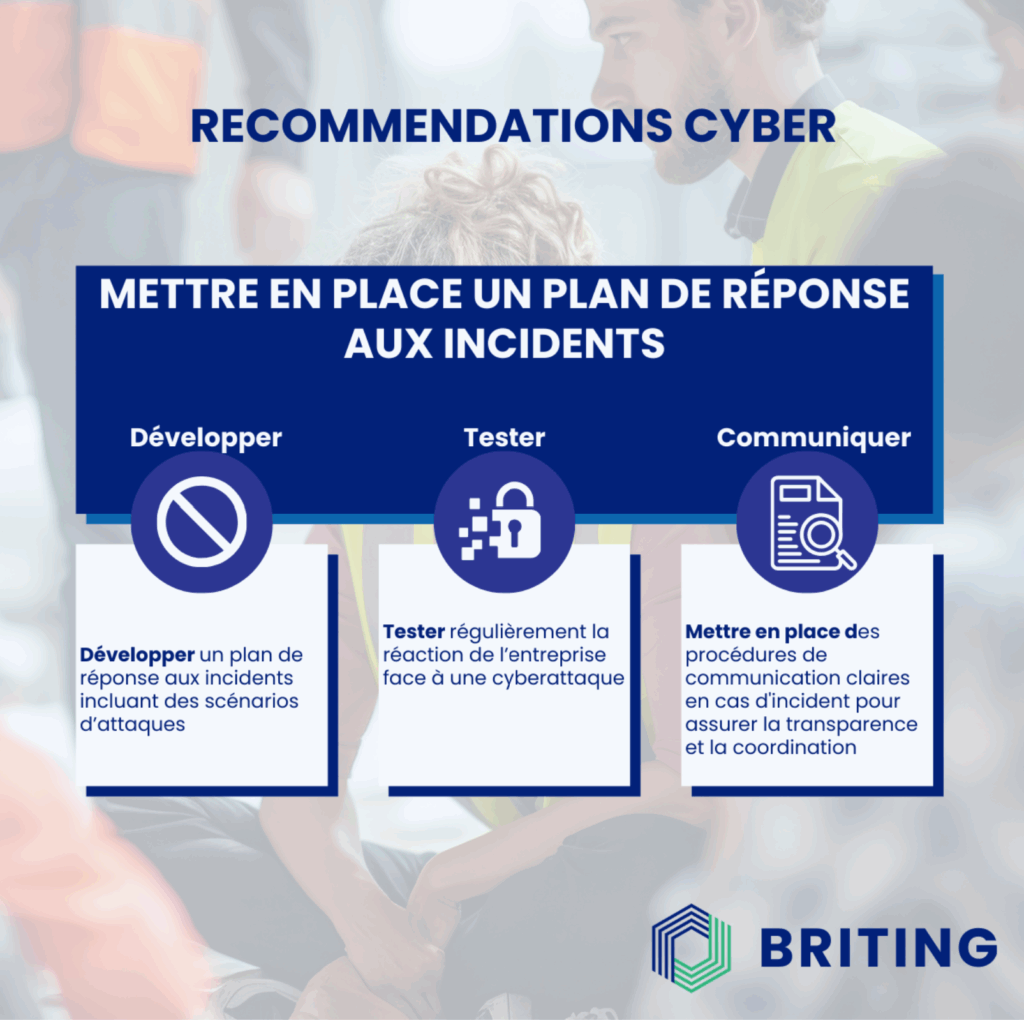

4. Mettre en Place un Plan de Réponse aux Incidents

Pourquoi c’est un enjeu ?

Les entreprises doivent être préparées à répondre efficacement aux incidents cybernétiques. Voici quelques caractéristiques de ce problème :

- Rapidité de réaction : Une réponse rapide est cruciale pour minimiser les dommages en cas d’incident.

- Pertes financières et opérationnelles : Les incidents non gérés peuvent entraîner des pertes importantes et des interruptions opérationnelles.

- Impact sur la réputation : Une mauvaise gestion des incidents peut nuire à la réputation de l’entreprise et à la confiance des clients.

Cas Pratique

L’attaque NotPetya a perturbé les opérations de Maersk en 2017, coûtant environ 300 millions de dollars. L’attaque a paralysé les systèmes informatiques, affectant les livraisons. Maersk a dû réagir rapidement pour restaurer ses opérations.

Recommandations

- Développer un plan de réponse aux incidents incluant des scénarios d’attaques (DORA).

- Tester régulièrement la réaction de l’entreprise face à une cyberattaque (ENISA).

- Mettre en place des procédures de communication claires en cas d’incident pour assurer la transparence et la coordination (ANSI).

Conclusion

En adoptant des solutions concrètes et en respectant les cadres réglementaires, les entreprises peuvent significativement réduire leur exposition aux risques cybernétiques et protéger leurs actifs les plus précieux. Comme le souligne Stephane Nappo, « Il faut 20 ans pour construire une réputation et quelques minutes pour la ruiner » en cas d’incident cybernétique. La cybersécurité n’est pas juste une nécessité, mais un avantage compétitif qui renforce la confiance des clients et des partenaires. En investissant dans la sécurité, les entreprises investissent dans leur avenir.

Pour aller plus loin, consultez les recommandations de l’ANSSI et de l’ENISA.

*Cybersecurity Ventures Report- 2023